Android - mniej bezpieczny bo opensource'owy?

14 stycznia 2011, 11:32Android, jako że jest platformą opensource'ową, jest bardziej narażony na ataki hakerów i działanie szkodliwego kodu od Apple'owskiego iOS. Tak przynajmniej uważa Steve Chang, szef Trend Micro, największego na świecie producenta systemów zabezpieczających dla serwerów korporacyjnych.

Za pięć lat Linux będzie napędzał Rosję?

29 grudnia 2010, 16:29Premier Putin wydał polecenie, by do roku 2015 wszystkie rosyjskie agencje rządowe zakończyły migrację na oprogramowania opensource'owe. Rząd Rosji chce porzucić oprogramowanie Microsoftu na rzecz własnego systemu operacyjnego bazującego na Linuksie.

IBM wycofuje się z produkcji

26 listopada 2010, 12:49IBM od lat prowadzi jedne z najbardziej zaawansowanych i najważniejszych badań w przemyśle półprzewodnikowym. Koncern posiada własne laboratoria i fabryki, w których na masową skalę powstają procesory. Analitycy uważają jednak, że Błękitny Gigant ma zamiar stopniowo rezygnować z produkcji i nie wybuduje już więcej żadnej dużej fabryki.

Uniksowe patenty nie dla Microsoftu

25 listopada 2010, 12:21Novell postanowił uciąć spekulacje dotyczące przyszłości należących doń uniksowych patentów, które pojawiły się po ogłoszeniu, iż firma zostanie sprzedana Attachmate, ale część jej aktywów przejmie CPTN Holdings, w którym Microsoft gra pierwsze skrzypce.

Całkowita otwartość Androida to błąd?

22 listopada 2010, 18:02Na blogu Harvard Business Review ukazał się artykuł, którego autor - James Allworth - uważa, że Google może wkrótce pożałować strategii całkowitej otwartości, jaką wybrał dla Androida. Mobilny system operacyjny Google'a bardzo szybko zdobywa rynek, jednak często zarabia na nim konkurencja, a koncern Page'a i Brina nie ma z tego ani centa.

Zbadali kod Androida

3 listopada 2010, 12:44Firma Coverity, specjalizująca się w poszukiwaniu luk bezpieczeństwa w kodzie źródłowym programów, która już w przeszłości badała programy opensource'owe, tym razem przyjrzała się kodowi systemu Android.

Blekko - internauci zamiast algorytmu

2 listopada 2010, 12:44Blekko to kolejna wyszukiwarka, która chce zaistnieć na rynku nie dzięki zaawansowanym algorytmom, a pracy internautów. Jej użytkownicy ręcznie przypisują tagi znalezionym przez Blekko witrynom

Microsoft i globalne zaświadczenie zdrowotne

6 października 2010, 11:28Podczas berlińskiej konferencji International Security Solutions Europe, wiceprezes Scott Charney z microsoftowej grupy Trustworthy Computing, zaprezentował ideę "certyfikatu bezpieczeństwa", który musiałby przedstawić każdy komputer usiłujący podłączyć się do sieci.

Jedna rukiew, dużo zdrowia

23 sierpnia 2010, 10:39Wystarczy jeść zaledwie 8 dag rukwi wodnej (Nasturtium officinale) dziennie, by dostarczyć organizmowi związki oddziałujące na przeżywalność komórek guzów nowotworowych. Badania laboratoryjne wykazały również, że ekstrakt z miażdżonych liści rośliny należącej do kapustowatych hamuje wzrost komórek raka piersi.

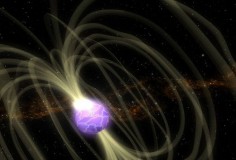

Krok bliżej do tajemnicy czarnych dziur

20 sierpnia 2010, 11:11W nietypowej gromadzie gwiezdnej Westerlund 1, w gwiazdozbiorze Ołtarza odkryto magnetar, którego nie powinno tam być. Gwiazda, która umarła, powinna była przekształcić się w czarną dziurę. Czemu tak się nie stało, wyjaśnia dociekanie dra Neguerueli i dra Bena Ritchiego.